Wie Experten von Kaspersky Lab aufdecken konnten, fielen im Januar 2014 über 190 identifizierte Kunden einer großen europäischen Bank einer Cyberbetrugskampagne mit dem Namen „Luuuk“ zum Opfer. Dabei wurde innerhalb einer Woche ein Schaden von mehr als 500.000 Euro verursacht. Pro Konto wurden unberechtigt Beträge zwischen 1.700 und 39.000 Euro abgebucht.

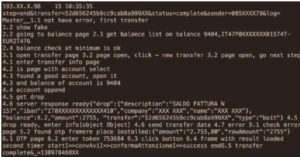

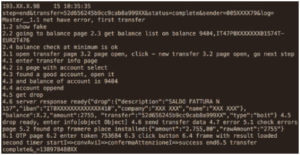

Am 20. Januar 2014 entdeckten die Experten des Global Research and Analysis Team von Kaspersky Lab den zur „Luuuk“-Kampagne gehörenden Command-and-Control-Server (C&C). Die Auswertung der Log-Files brachte nicht nur Hinweise auf das Ausmaß des Schadens, sondern auch auf den Zeitraum. Demnach begann die Betrugskampagne spätestens am 13. Januar 2014. Zwei Tage nach Entdeckung des C&C-Servers hatten die Hintermänner von „Luuuk“ sämtliche Spuren bereits wieder entfernt.

„Natürlich haben wir die betroffene Bank sowie die Ermittlungsbehörden sofort nach Enttarnung des C&C-Servers informiert und sämtliche Hinweise zur Verfügung gestellt“, erläutert Vincente Diaz, Principal Security Researcher bei Kaspersky Lab. „Auch wenn die Kampagne kurz nach ihrer Entdeckung von den Cyberkriminellen gestoppt wurde, lässt die komplexe Vorgehensweise per MITB vermuten, dass sie an anderer Stelle jederzeit wieder aufleben könnte. Wir werden daher ,Luuuk‘ weiterhin verschärft im Auge behalten.“

Man-in-the-Browser schaltet sich zwischen Kunde und Bank

Im Fall von „Luuuk“ wurden die Daten der Bankkunden vermutlich durch einen Trojaner vom Typ Zeus – beziehungsweise von den Zeus-Variationen Citadel, SpyEye oder IceIX – automatisch beim Anmeldevorgang zum Online-Banking abgegriffen. Unbemerkt von den Kunden konnten die Cyberkriminellen damit ihre betrügerischen Transaktionen durchführen. Diese Vorgehensweise wird Man-in-the-Browser (MITB) genannt.

Bemerkenswert war auch die Strategie für den Geldtransfer auf die extra dafür eingerichteten Empfängerkonten. Kaspersky Lab entdeckte, dass die Geldabnehmer (so genannte „Drops“ oder „Money Mules“) offenbar je nach Vertrauenswürdigkeit in drei Gruppen eingeteilt wurden. Die erste Gruppe wickelte nur Zahlungen bis 2.000 Euro ab, die zweite Gruppe war für Überweisungen zwischen 15.000 und 20.000 Euro zuständig, während eine dritte Gruppe Beträge zwischen 40.000 und 50.000 Euro erhielt. Die offenbar hochprofessionellen Hintermänner der „Luuuk“-Kampagne könnten auf diese Art versucht haben, sich selbst vor einem Betrug durch ihre Komplizen zu schützen. Der Betrag für die „Money Mules“ wurde im Übrigen auf speziell eingerichtete Bankkonten überwiesen, den diese wiederum direkt am Geldautomaten abheben konnten.

Gast-Autor: Matthias J.Lange