Die Miniprogramme auf internetfähigen Mobilgeräten, kurz Apps genannt, sind gefährliche Daten-Verräter. Um diese Spione in der Hosentasche zu enttarnen, haben Saarbrücker Informatiker die Miniprogramme jetzt massenweise automatisch getestet. Sie haben dafür das tatsächliche Verhalten mit der veröffentlichten Funktionsbeschreibung der jeweiligen App verglichen. Ihr Verfahren konnten die Saarbrücker Forscher an über 22.000 Apps der Plattform „Google Play“ testen. Beim US-amerikanischen Suchmaschinenkonzern stößt das neuartige Verfahren auf großes Interesse.

„Woher weiß ich, dass eine neu installierte App genau das auf meinem Smartphone tut?“, fragt Andreas Zeller, Professor für Softwaretechnik an der Universität des Saarlandes. Bisher habe man solche „bösartigen“ Apps entlarvt, indem man sie mit bereits bekannten Angriffsmustern verglich. „Was aber, wenn der Angriff brandneu ist?“, so Zeller.

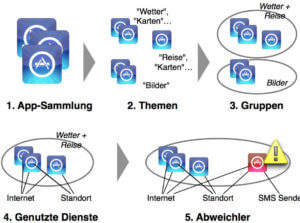

Seine Forschergruppe beantwortet all diese Fragen mit Hilfe ihres neuartigen Verfahrens. „Apps, die im App Store ähnlich beschrieben sind, sollten sich auch ähnlich verhalten. Ist das nicht der Fall, so ist die aus dem Rahmen fallende App verdächtig “, erklärt Zeller die Kernidee.

So funktioniert Chabada.

Die an seinem Lehrstuhl entwickelte Software namens „Chabada” analysiert für jede App den Text, der ihre Funktionen beschreibt. Methoden der Sprachverarbeitung fassen Apps zusammen, deren Beschreibung ähnliche Themen enthält: Die Gruppe „Reise“ enthält dann alle Apps, die sich im weitesten Sinne mit Reise-Themen beschäftigen. Mittels Programmanalyse bestimmt Chabada, auf welche Android-Dienste die Apps zugreifen. Reise-Apps etwa fragen gewöhnlich die aktuelle Position ab, um dann aus dem Internet Karten nachzuladen. Eine Reise-App, die heimlich Textnachrichten versendet, macht sich so sofort verdächtig.

Auf diese Weise untersuchten die Forscher 22.521 Apps. Mit einem eigens entwickelten Skript hatten sie im Frühling und Winter des vergangenen Jahres regelmäßig die jeweils 150 beliebtesten Apps aus den 30 Kategorien von Google Play heruntergeladen. Diese analysierte Chabada. Die 160 eindeutigsten Abweichler untersuchten die Saarbrücker Informatiker genauer und stellten fest, dass Chabada 56 Prozent der vorhandenen Spione-Apps erkannt hatte, ohne vorab deren Verhaltensmuster zu kennen.

Den neuartigen Ansatz dürfen die Saarbrücker Informatiker nun Ende Mai auf der International Conference on Software Engineering vorstellen. Diese wird im indischen Hyderabad stattfinden. Der Softwarekonzern Google hat Professor Zeller und seine Forscher bereits eingeladen, um Chabada auf den gesamten Google Play Store loszulassen.

Gast-Autor: Matthias J.Lange